Come l’AI riesce a migliorare le performance aziendali

In questo articolo andremo ad analizzare come l’Intelligenza Artificiale possa aiutare nel potenziare le performance aziendali.

L’importanza dell’AI nel contesto della digitalizzazione aziendale

L’Intelligenza Artificiale nel contesto della digitalizzazione aziendale sta assumendo sempre di più un ruolo rilevante. Ottimizzare e trasformare i processi operativi, infatti, passa proprio dalla digitalizzazione, adottando nuove tecnologie per migliorare nel complesso l’efficienza aziendale.

L’AI, grazie alla sua capacità di adattarsi e immagazzinare dati in maniera dinamica, permette alle aziende, ad esempio, di prevedere tendenze, andando ad anticipare i bisogni dei clienti e rispondendo prontamente alle dinamiche del mercato sempre più mutevoli.

La previsione della domanda e la gestione intelligente della catena di approvvigionamento sono altri ambiti in cui l’Intelligenza Artificiale può rivoluzionare le pratiche aziendali, rendendo così le stesse aziende sempre più competitive e pronte ad affrontare i nuovi scenari.

Come l’AI può rendere più efficienti i processi operativi

L’Intelligenza Artificiale riesce a migliorare l’efficienza operativa di un’azienda grazie all’analisi dei dati che viene fatta in tempo reale e che permette di ottimizzare i processi chiave, come possono essere la gestione della catena di approvvigionamento, o la previsione della domanda.

Vediamo nel dettaglio come l’AI può dare una mano concretamente alle aziende attraverso:

- L’applicazione nei processi aziendali automatizzati: grazie all’AI molti processi possono essere automatizzati così da rendere l’azienda più efficiente e veloce nelle attività ripetitive. In questa maniera si libera manodopera umana che può essere applicata in compiti più complessi e strategici.

- Il miglioramento dell’efficienza operativa: lIntelligenza Artificiale, grazie all’analisi dei dati avanzata fatta in tempo reale, può ottimizzare i processi chiave e prevenire la domanda, migliorando la catena di approvvigionamento. Inoltre, può fornire informazioni chiave per permettere di prendere decisioni in maniera tempestiva.

- Il miglioramento dell’esperienza del cliente: l’AI aiuta nel creare esperienze migliorate e personalizzate per i clienti. Attraverso l’analisi dei loro comportamenti, l’Intelligenza Artificiale è in grado di anticipare i loro bisogni, offrendo servizi e prodotti su misura.

- L’analisi predittiva e di prevenzione: con l’AI le aziende possono anticipare tendenze e comportamenti futuri, ma non solo. L’Intelligenza Artificiale può essere un valido aiuto nel prevenire le frodi rilevando modelli anomali e attività sospette in real time.

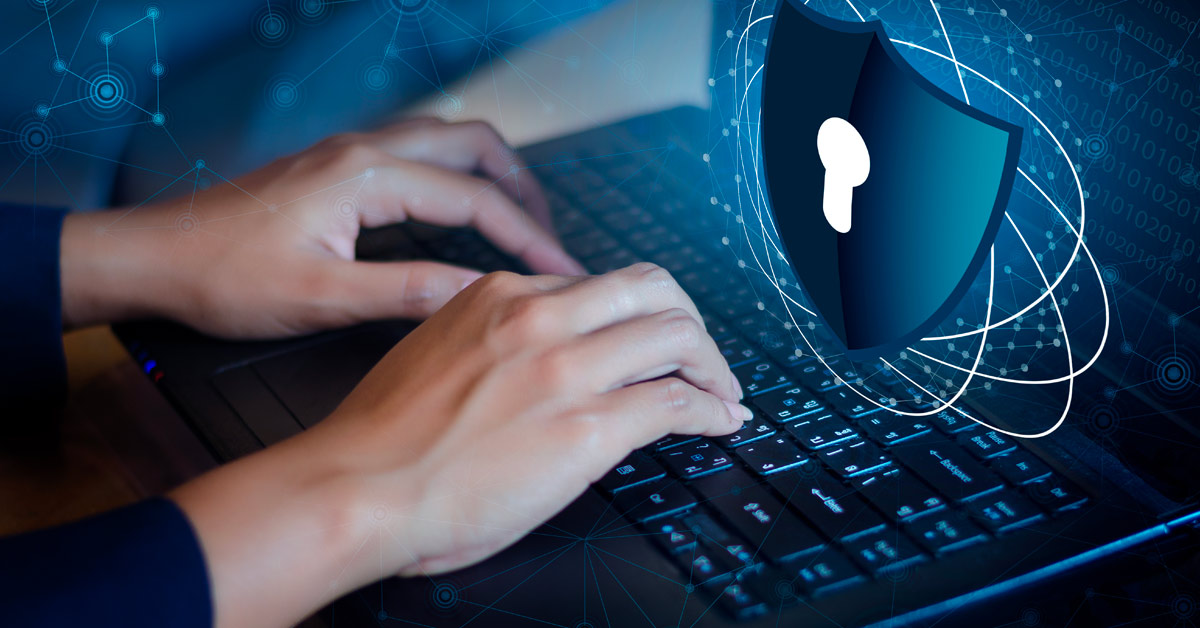

Come utilizzare l’AI per rafforzare la sicurezza dei sistemi informatici

Utilizzare l’Intelligenza Artificiale per la sicurezza informatica permette non solo di migliorare la capacità di rilevare e rispondere alle minacce, ma anche di rendere l’intero sistema più solido e capace di adattarsi velocemente ai cambiamenti.

Grazie agli strumenti più avanzati di Cyber Security, l’AI è in grado di proteggere i sistemi attraverso:

- Il rilevamento delle minacce in real time: Andando a monitorare costantemente le attività di rete e analizzando i comportamenti, l’Intelligenza Artificiale riesce a evidenziare le possibili minacce. Questo grazie all’utilizzo di algoritmi avanzati, sempre aggiornati, che rilevano pattern anomali.

- L’analisi del comportamento degli utenti: L’AI riesce a identificare variazioni comportamentali di chi utilizza il sistema. Questo vuol dire che se un utente che accede normalmente si comporta in maniera diversa dal solito, ecco che l’Intelligenza Artificiale può far scattare una spia di allarme e avvisare gli amministratori.

- Il filtraggio e l’analisi delle email: L’AI può essere utilizzata per analizzare e filtrare le email in cerca di potenziali minacce, come phishing e malware. Questo viene fatto attraverso complessi algoritmi di machine learning che, anche in questo caso, apprendono dai pattern delle email per identificare in modo proattivo messaggi sospetti o tentativi di attacco.

- La gestione delle vulnerabilità: L’AI è in grado di analizzare e classificare le potenziali falle nel sistema, o i suoi punti deboli. In questo modo le aziende potranno intervenire prima di essere attaccati dagli hacker.

Quale sarà l’impatto dell’AI nel futuro sulla trasformazione digitale

Il futuro, molto probabilmente, vedrà l’Intelligenza Artificiale come forza trainante di una trasformazione digitale che si farà sempre più profonda e che andrà a toccare sempre più settori.

Più verrà applicata l’AI, più si andranno a snellire le operazioni particolarmente complesse e ripetitive, permettendo alla forza umana di specializzarsi in ambiti strettamente creativi e strategici. Gli utenti vivranno sempre più esperienze uniche e personalizzate: ogni customer journey, grazie a un’analisi di dati sempre più grande e dinamica, sarà realizzato su misura per il singolo cliente, che vedrà i propri bisogni anticipati e soddisfatti.

Nel settore della sanità l’Intelligenza Artificiale potrà aiutare nella diagnosi precoce, attraverso calcoli predittivi, personalizzando i trattamenti e dando una grossa spinta nell’accelerazione della ricerca medica. Inoltre, la sicurezza informatica diventerà sempre più sofisticata grazie all’AI, rilevando le minacce in tempo reale, adattandosi dinamicamente alle nuove sfide.

L’Intelligenza Artificiale ridefinirà ben presto la trasformazione digitale già in atto, impattando in maniera profonda sui processi produttivi, sulla ricerca e sulla sicurezza dei dati.